Giả mạo phần mềm “đã chết”

Nếu những ai hiểu biết về công nghệ thì hẳn đều biết, Adobe Flash đã chính thức bị khai tử vào năm 2015, sau 20 năm tồn tại. Thế nhưng, những ai ít quan tâm chính là đối tượng dễ bị tấn công bằng chính phần mềm này.

Chia sẻ với PV, chị Nguyễn Thị Kim, ngụ quận 5, TP.HCM cho biết: “Gần đây, máy điện thoại (chị Kim đang dùng (Oppo), chạy hệ điều hành Android – PV) liên tục yêu cầu cập nhật phần mềm Adobe Flash, thật sự tôi không biết nó để làm gì nên không dám bấm vào”.

Thực tế, cũng có một số người đang sử dụng thiết bị chạy Android nhận được yêu cầu nâng cấp Adobe Flash đã “manh động” làm theo hướng dẫn. Anh Nguyễn Văn Cần, ngụ quận 12, TP.HCM, đã làm theo, vì cứ ngỡ là nâng cấp phần mềm sẽ tốt hơn, nhưng nó lại khiến cho chiếc điện thoại thông minh gặp vấn đề.

“Khi đó, nhiều chương trình tôi không cài cũng xuất hiện trên điện thoại. Thấy bất ổn, tôi mang máy đi bảo hành mới biết, máy bị cài phần mềm theo dõi bằng mã độc Adobe Flash giả mạo”, anh Cần nói.

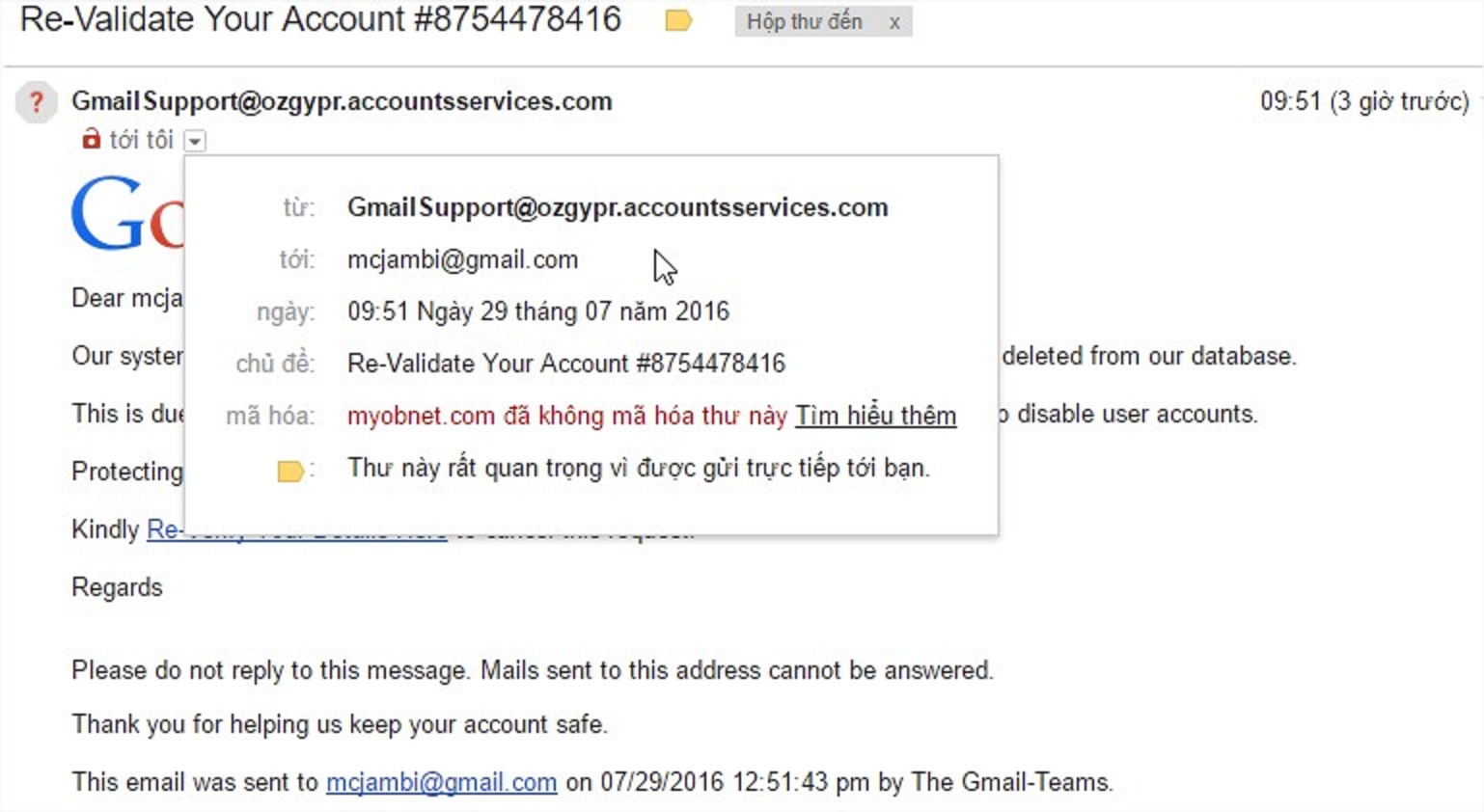

Một dạng email lừa đảo, dẫn dụ người dùng để các website với đầy rẫy cặm bẫy phía trước.

“May mà trong khoảng thời gian đó, tôi chưa có giao dịch chuyển tiền nào qua điện thoại, nếu không chắc cũng ngậm quả đắng”, anh Cần nói thêm.

Trao đổi với PV, chuyên gia công nghệ Nguyễn Minh Trí cho biết: “Đây thực chất là phần mềm độc hại, giả mạo bản chính thức, được các đối tượng gieo rắc trên các trang mạng xã hội, nhiều nhất là tại trang web đen”.

Theo đó, khi người dùng truy cập vào các trang web đen, như redtuxxx, gailoanxxx, lauxaxxx... rất dễ dẫn đường link này về máy. Đáng nói, đường link này trông giống như thật. Nếu vô tình bấm vào thì ngay lập tức được dẫn đến trang chỉ cách “nâng cấp phần mềm” nói trên. Tuy nhiên, tại trang này, người dùng sẽ được chỉ dẫn tải về một ứng dụng độc hại, có tên Android/TrojanDownloader.Agent.Jl.

“Sau một vài thao tác khác, ứng dụng nói trên sẽ giám sát cũng như cho phép bật/tắt các tính năng của điện thoại từ xa. Đồng thời nó được kết nối với một máy chủ ở nơi khác, gửi đi các dữ liệu và tự động cài nhiều ứng dụng khác, nhất là các phần mềm gián điệp. Do đó, người dùng cần phải tỉnh táo trước các phần mềm nghi có dấu hiệu mờ ám. Nếu không có chuyên môn, cần tham khảo thêm ý kiến của các nhà phát hành và bảo hành thiết bị để được rõ hơn”, chuyên gia này khuyến nghị.

Người dùng dễ bị dẫn tới các trang website lừa đảo và trở tay không kịp.

Mới đây, một số ngân hàng đã phải phát đi thông báo về mã độc mới hết sức nguy hiểm mang tên Red Alert 2.0. “Mục tiêu của mã độc này là tấn công vào các ứng dụng đã được cài đặt trên thiết bị di động sử dụng hệ điều hành Android như Samsung Galaxy, Sony Xperia, HTC U... Đặc biệt là ứng dụng ngân hàng trực tuyến (Internet Banking, Mobile Banking), mạng xã hội... để lấy cắp thông tin người dùng”, ông Nguyễn Việt Anh, phụ trách bộ phận công nghệ thông tin của một ngân hàng tại TP.HCM cảnh báo.

Theo đó, Red Alert 2.0 khi đã xâm nhập vào thiết bị sẽ có khả năng giả mạo các ứng dụng ngân hàng trực tuyến và thay đổi nội dung của các ứng dụng để lấy cắp thông tin truy cập, thu thập danh sách liên lạc. Ngoài ra, nó còn chặn/nghe lén cuộc gọi, xem nội dung tin nhắn trên điện thoại. Để ẩn mình hoạt động, Red Alert 2.0 được ngụy trang dưới các ứng dụng, các file cài đặt ứng dụng từ các nguồn cung cấp không tin cậy.

Điển hình như các ứng dụng nổi tiếng Whatsapp, Viber... từ cửa hàng ứng dụng không chính thức của bên thứ ba, hoặc được tích hợp dưới dạng bản cập nhật Flash player giả mạo. Ứng dụng rác nhái lại các ứng dụng hợp pháp, nổi tiếng trên Google Play Store làm người dùng dễ bị nhầm lẫn. Hoặc các file cài đặt ứng dụng phát tán tràn lan trên mạng qua các hình thức quảng cáo, lừa đảo khác: File dạng .APK cho Android.

Đặc biệt đối với các thiết bị đã bẻ khóa (Jailbreak, Root), mã độc càng dễ dàng cài đặt và hoạt động mà không cần sự cho phép từ phía người dùng.

Để phòng chống nguy cơ lây nhiễm mã độc trên thiết bị di động nói chung và đảm bảo an toàn khi sử dụng dịch vụ ngân hàng điện tử, một số ngân hàng (ngân hàng TMCP Ngoại thương Việt Nam – Vietcombank) đã khuyến nghị khách hàng không cài đặt và sử dụng ứng dụng từ các kho ứng dụng thứ ba hoặc nguồn không rõ ràng ngoài Google Play Store và Apple App Store; hoặc không sử dụng các thiết bị di động đã bẻ khóa (Jailbreak/Root) để truy cập các dịch vụ ngân hàng điện tử .

Ăn cắp email

Tình trạng giả các mã độc để tấn công người dùng còn phổ biến bằng việc lập ra các website để dẫn dụ người dùng, sau đó, tìm cách đánh cắp email và mật khẩu. Thực tế tại Việt Nam, đặc biệt là ở TP.HCM đã có một số nạn nhân bị mất tiền theo dạng này.

Chiêu thức này không mới, được các hacker kế thừa và phát triển từ hình thức trước đây như đánh cắp thông tin từ các giao dịch trên mạng: Đấu giá, mua bán online... Hình thức hack thông qua email (chủ yếu là gmail) giả gửi thành một tập tin đính kèm. Thực chất đó là hình ảnh được nhúng một đoạn link. Khi truy cập vào tập tin sẽ bị đưa đến một trang khác (cũng giả mạo), nơi đã bị các hacker kiểm soát.

Khi các giao dịch đều bị hacker theo dõi, đến thời điểm hoàn tất, chuẩn bị chuyển khoản, hacker sẽ gửi email giả mạo có địa chỉ giống hệt như email của đối tác, chỉ khác một vài ký tự. Trong email đó, hacker yêu cầu chuyển tiền vào một tài khoản khác với lý do thay đổi tài khoản nhận tiền nhưng vẫn có chủ là đối tác của công ty. Chính vì chiêu thức tinh vi này mà rất ít doanh nghiệp phát hiện ra.

Điển hình, ông Trương Thái Sơn, Giám đốc một công ty xuất nhập khẩu (quận Thủ Đức, TP.HCM) dùng địa chỉ thason55xxx giao dịch với một đối tác ở Thái Lan để mua bán tôm. Sau khi nhận hàng, ông Sơn được yêu cầu chuyển 3 tỷ đồng vào tài khoản mở tại ngân hàng Đầu tư và Phát triển Việt Nam (BIDV). Tuy nhiên, sau đó, đối tác vẫn thông báo chưa nhận được tiền. Biết mình bị lừa, ông Sơn đã trình báo công an.

Mới đây, Công an tỉnh Đồng Nai vừa bắt khẩn cấp 2 đối tượng là K. và O. (đang giấu tên để phục vụ điều tra tiếp) tại nhà riêng ở TP.HCM. Trước đó, công ty H.D. (khu công nghiệp Amata, TP.Biên Hòa, tỉnh Đồng Nai) đã bị các đối tượng này xâm nhập tài khoản email chiếm đoạt hàng trăm triệu đồng. Qua đấu tranh, cơ quan điều tra còn phát hiện nhiều đối tượng có liên quan nên đang tiếp tục mở rộng điều tra vụ án.

Các đối tượng lừa đảo thường lấy trộm, cắt ghép các thông tin để lập và đưa lên website.

Bên cạnh đó, nhóm tội phạm còn dùng các email giả được gửi bởi các website lừa đảo. Các trang này luôn giấu mặt, chỉ lộ diện khi bị người dùng phát hiện ra.

Jam Việt, người dùng, đồng thời cũng là chuyên gia thiết kế website cho biết: “Tôi có nhận được một email báo rằng, email của tôi sẽ bị xóa khỏi cơ sở dữ liệu của gmail do bị tấn công hoặc gì đó, sau đó, email này yêu cầu click vào một đường link. Thực tế, email này không hề được gửi bởi Google, thay vào đó là cái tên hết sức lạ lẫm: gmailsupport@ozgypr.accountsservices.com”.

Theo anh Việt: “Gần đây, nhiều người dùng bị mất tài khoản Facebook cũng với phương thức tương tự. Khi đó, hacker giả dạng là dịch vụ của Facebook hoặc Twitter và gửi email, nếu không cẩn thận, người dùng sẽ “dính” ngay lập tức. Hậu quả là các đối tượng phạm tội cài đặt virus trên máy và ăn cắp toàn bộ thông tin đăng nhập ngân hàng, thẻ tín dụng, thẻ visa... tất thảy đều có thể mất do người dùng thực hiện mua bán trên mạng”.

|

Cần trình báo cảnh sát điều tra Bà Lại Việt Anh, Phó Cục trưởng cục Thương mại điện tử - Công nghệ thông tin (bộ Công Thương) khuyến cáo: “Thời gian qua, Cục đã tiếp nhận một số trường hợp liên quan đến việc các đối tượng phạm tội lừa đảo bằng email. Theo đó, các đối tượng lừa đảo đã đánh cắp các thông tin giao dịch của hai bên qua thư điện tử. Ngoài các biện pháp có thể thực hiện ngay thì Cục cũng đề nghị các doanh nghiệp liên hệ với cục Cảnh sát Phòng chống tội phạm sử dụng công nghệ cao (bộ Công an) để tìm hướng giải quyết". |