Microsoft chính thức chấm dứt việc hỗ trợ cho hầu hết máy tính chạy Windows XP vào năm 2014, tuy nhiên công ty đã phát hành thêm một bản vá công khai dành cho hệ điều hành đã 16 năm tuổi này. Trong mô tả trên trang blog bảo mật của Windows, Microsoft cho biết bước đi không bình thường này được đưa ra ngay sau khi khách hàng trên toàn thế giới bao gồm Dịch vụ Y tế Quốc Gia (NHS) của Anh bị ảnh hưởng bởi cuộc tấn công có tên WannaCrypt.

Windows XP đã nhận được bản vá bảo mật "bất thường" đầu tiên sau 3 năm.

Trong thông báo, Microsoft nói rằng hãng đã tiến hành vá tất cả các hệ thống đang được hỗ trợ thông qua bản sửa lỗi hồi tháng 3, tuy nhiên vì sự cố có tính chất nguy hiểm nên công ty tiếp tục mở rộng việc cập nhật sang các hệ thống không còn hỗ trợ, gồm Windows XP, Windows 8 và Windows Server 2013. Mọi người có thể xem chi tiết bản cập nhật tại đây. Microsoft lưu ý nếu liên kết không làm việc, người dùng có thể tải thông qua liên kết trực tiếp có sẵn trên blog bảo mật của hãng.

Đối với người dùng gia đình, nếu vẫn đang chạy hệ điều hành cũ nên thực hiện vá lỗi ngay lập tức, nhưng tốt nhất cần nâng cấp lên một phiên bản hiện đại hơn. Nếu đang chạy một hệ thống dễ bị tấn công và không thể cài đặt bản vá vì một số lý do nào đó, Microsoft có hai lời khuyên sau:

- Tắt SMBv1 với các bước được ghi lại tại liên kết.

- Áp dụng quy tắc chặn lưu lượng SMB đến cổng 445 trên router hoặc tường lửa.

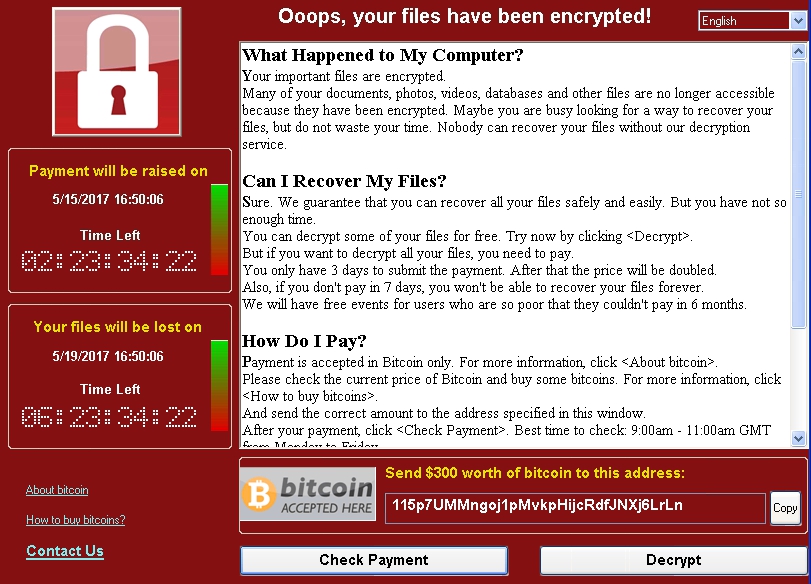

Thông báo yêu cầu tiền chuộc hiện ra trên hệ thống bị nhiễm độc.

Trang blog cung cấp giải thích phân tích của Microsoft về cách phần mềm độc hại lây lan. Trong các phiên bản mới hơn như Windows Vista, 7, 8.1 và 10, bản cập nhật tháng 3 (MS17-010) đã áp dụng vá lỗ hổng. Trojan này được lây lan thông qua các liên kết lửa đảo bằng email cũng như các biến thể mã độc tống tiền WannaCrypt. Đáng chú ý, hacker không cố gắng tấn công Windows 10 mà chủ yếu tập trung vào Windows 7/8 và các hệ điều hành trước đó.

Một khi mã độc có trên máy tính, nó sẽ khóa các tập tin của người dùng và hiển thị thông tin đòi tiền chuộc. Sự lây lan này dừng lại ở con số 123.000 máy tính vì các nhà nghiên cứu an ninh đã nhận diện tên miền mà phần mềm độc hại sử dụng. Tuy nhiên, theo ghi nhận, bất cứ hacker nào có thể sửa đổi tên miền nhận diện này đều có thể bắt đầu tấn công trở lại.

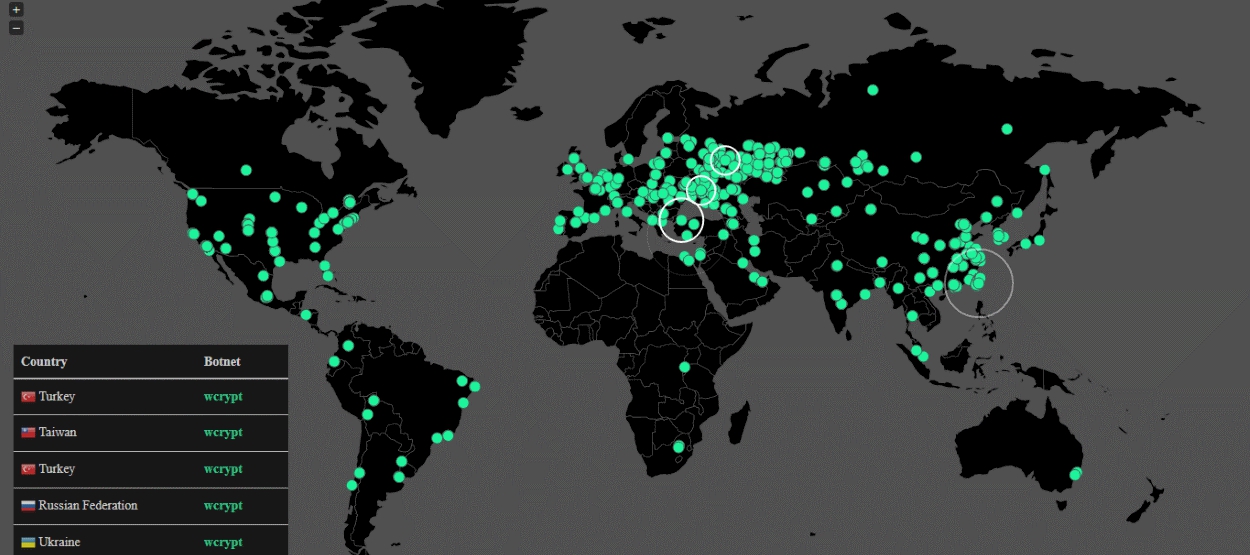

Cuộc tấn công lan rộng trên phạm vi toàn cầu, tập trung mạnh tại khu vực châu Âu.

Theo ghi nhận, mục tiêu kẻ tấn công là nhắm vào hệ thống máy chủ có thành phần SMBv1 dễ bị tổn thương để lây nhiễm mã độc từ xa. Điều này có lẽ sẽ không hoạt động máy tính không có kết nối internet, nhưng nếu chúng được kết nối với hệ thống máy chủ nhiễm mã độc có kết nối trực tiếp với internet, hoặc một máy tính trên cùng một mạng với máy tính nhiễm bệnh thì nó có thể lây lan một cách nhanh chóng. Đó là nguyên nhân gây ra sự cố an ninh mạng trên toàn cầu vừa qua.

Kiến An